-

VPS bei easyname

-

VPS Betriebssysteme

-

VPS und Plesk

-

VPS und Sicherheit

-

Was ist ein VPS?

-

Anwendungen

- Ubuntu 20.04 LTS installieren

- VPS starten

- Per SSH mit deinem VPS verbinden

- Programme updaten

- Benutzer erstellen

- Texteditor nano installieren

- SSH Port ändern und root Login deaktivieren

- Zum Benutzer root wechseln

- UFW Firewall installieren und einrichten

- 10. Server gegen Brute Force Angriffe absichern

Volle Kontrolle mit deinem eigenen VPS von easyname

Mit einem VPS von easyname hast du volle Kontrolle über deinen Server – flexibel, skalierbar und umweltbewusst betrieben in ISO-zertifizierten Rechenzentren in Österreich. Ideal für deine Anwendungen, Projekte und maximale Performance.

Hinweis

Einige Screenshots zeigen das Backend unseres Schwesterunternehmens dogado. Die gezeigten Schritte können jedoch auch im easyname-Backend durchgeführt werden.

1. Ubuntu 20.04 LTS installieren

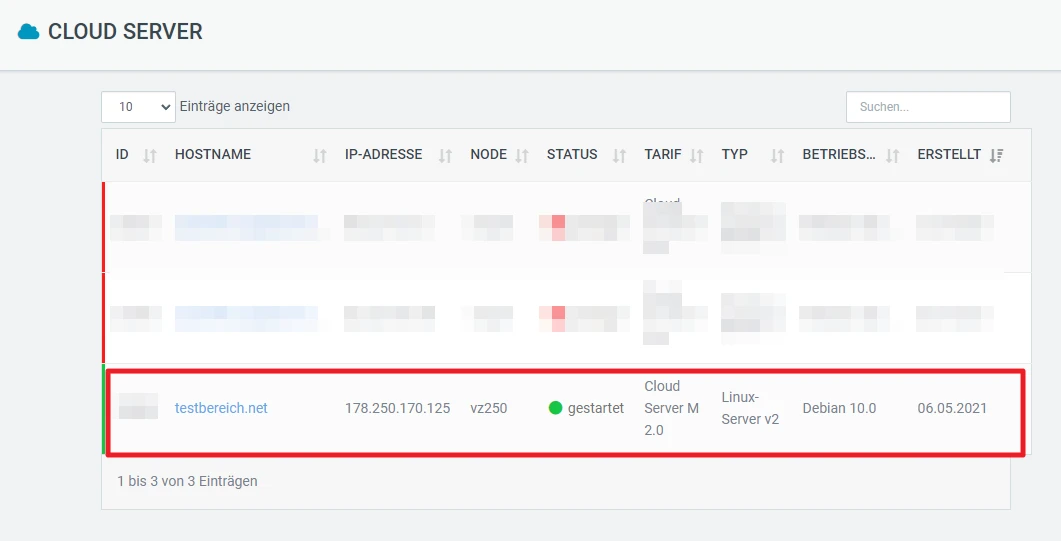

Im ersten Schritt wollen wir auf unseren VPS Ubuntu 20.04 LTS installieren. Dazu im easyname Login unter "Server" und dann auf "Login", um zum easyname-Cloudpit zu gelangen.

Nach dem Login klickst du auf die „Wolke“ und wählst „Übersicht“ aus.

Nun siehst du alle deine VPS. Hier wählst du nun den VPS aus, auf dem du Ubuntu installieren möchtet.

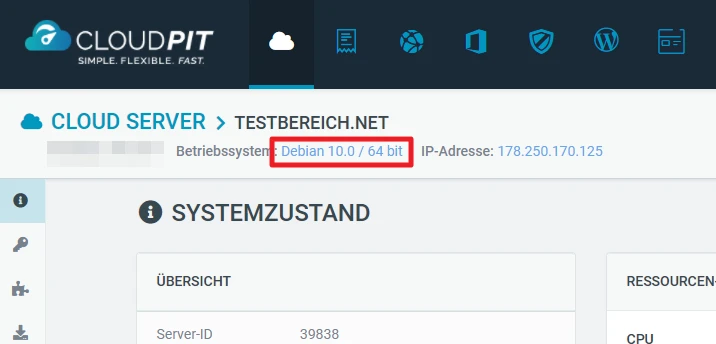

Klickt anschließend auf das aktuelle Betriebssystem eures Servers. Bei mir ist dies in dem Fall „Debian 10.0 / 64 bit“

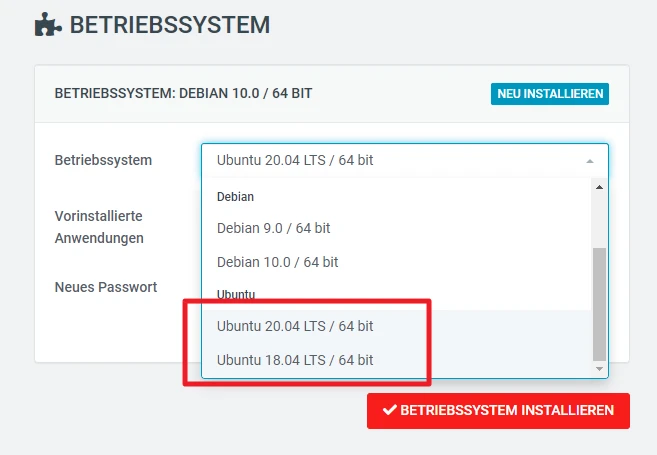

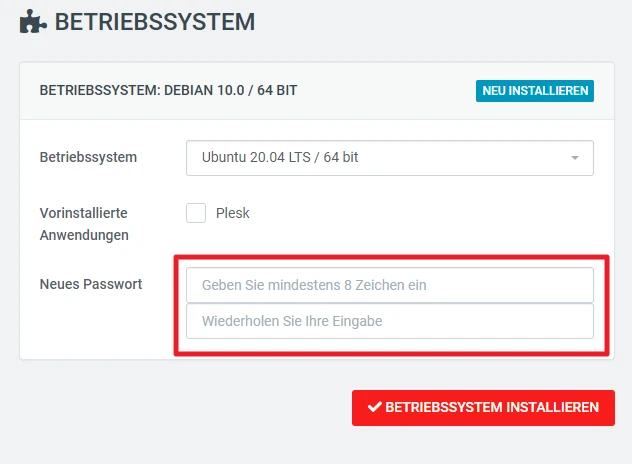

Nun solltest du folgendes sehen:

Wähle dich nun Ubuntu aus der Liste aus.

Nachdem du Ubuntu gewählt hast, gibst du noch ein Kennwort ein. Dies wird später dein root Kennwort.

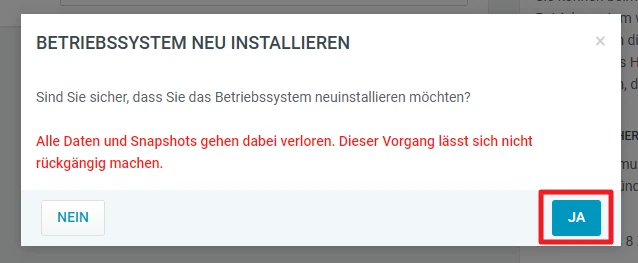

Nun klickst du auf „Betriebssystem installieren“. Du solltest dann folgende Meldung erhalten:

Diese Meldung bestätigst du mit „Ja“.

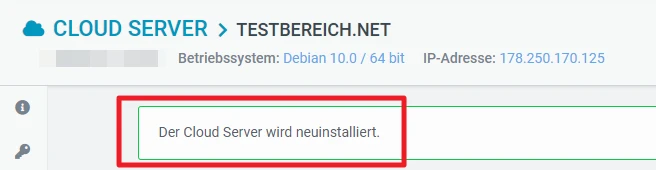

Nun sollte bei dir folgende Meldung erscheinen. Dieser Vorgang dauert nun einige Minuten.

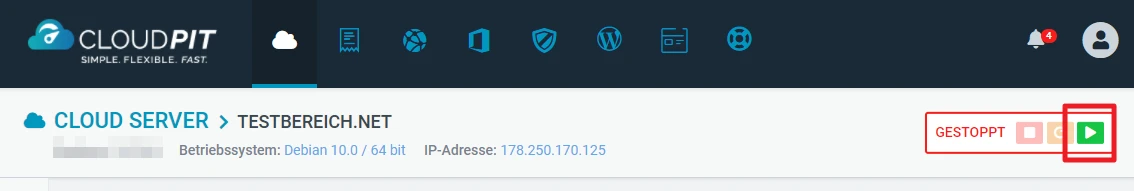

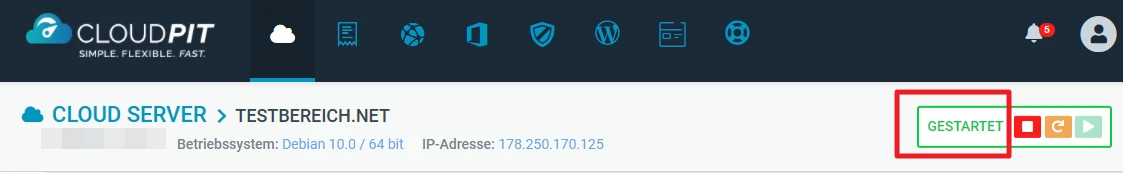

2. VPS starten

Nach der Installation ist dein VPS noch gestoppt. Um ihn zu starten, klickst du auf den „grünen Pfeil“.

Warte nun einige Sekunden. Anschließend solltest du folgendes sehen:

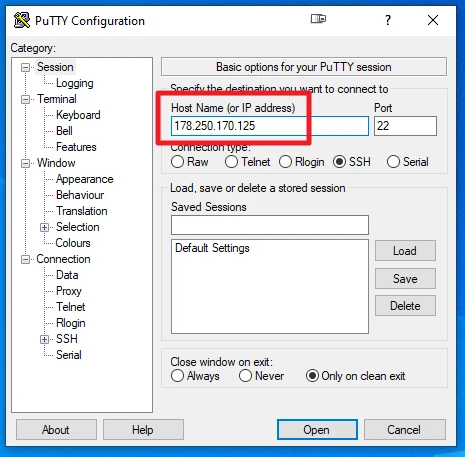

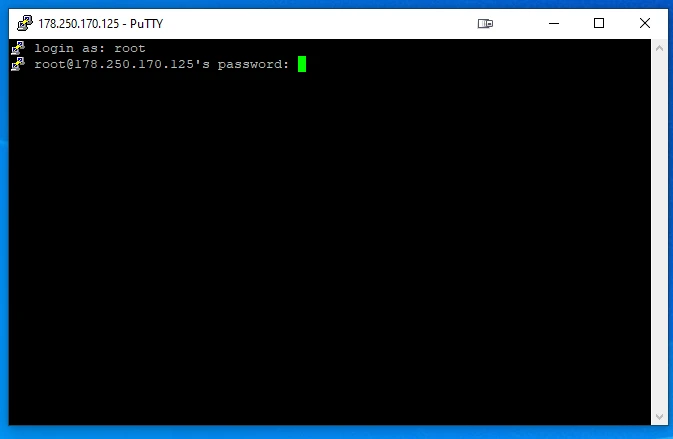

3. Per SSH mit deinem VPS verbinden

Nachdem du deinen Server installierst und gestartet hast, wollen wir uns das erste Mal damit verbinden. Dazu benötigst du einen SSH Client. Ein kostenloser, beliebter SSH Client ist PuTTy.

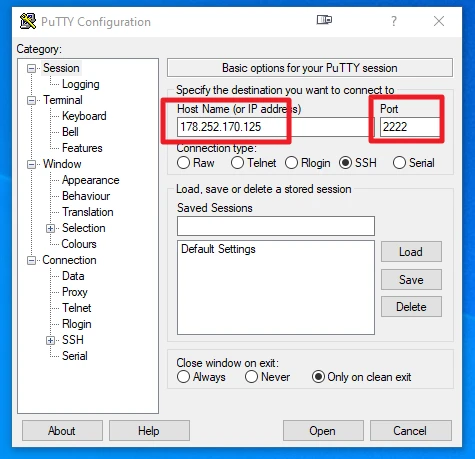

Starte nun Putty und gib bei „Host Name“ die IP an, welche dir das easyname Cloudpit anzeigt.

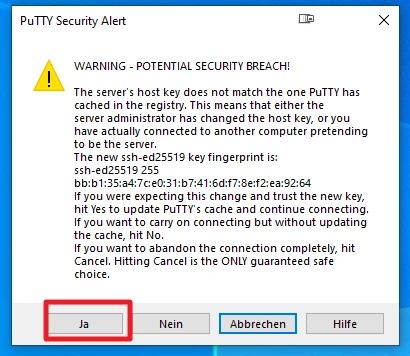

Wenn du dir bereits vor der Neuinstallation schon mal mit dem Server verbunden hast, dann solltest du folgende Meldung bekommen. Dies ist normal. Klicke hier auf „ja“ um dich mit dem Server zu verbinden.

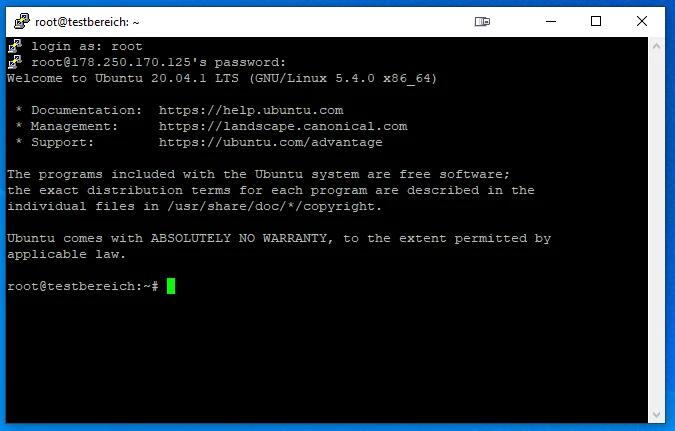

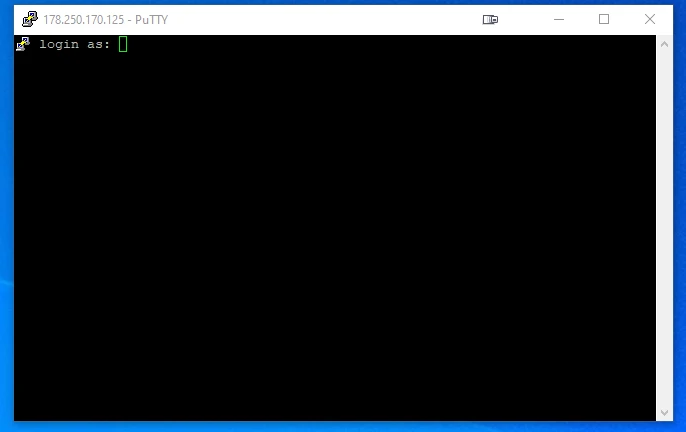

Gib nun als Nutzername „root“ ein und dein eben gewähltes Kennwort.

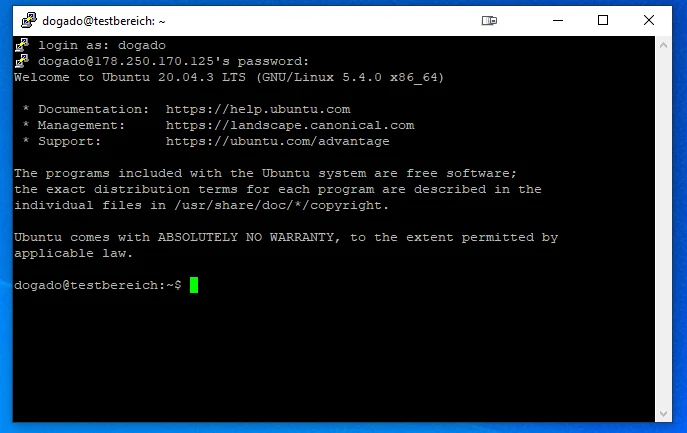

Nach erfolgreichem Login siehst du folgendes:

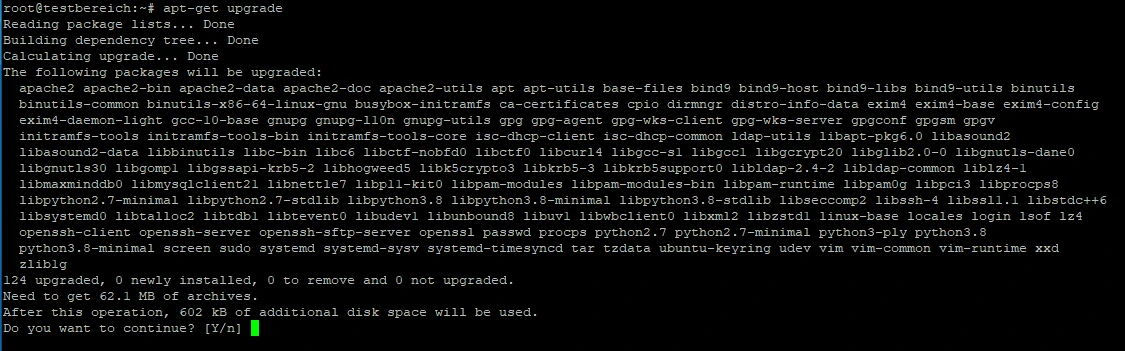

4. Programme updaten

Nun kannst du ein Update aller bereits installierten Programme durchführen. Gib dazu folgendes ein:

apt-get update

apt-get upgrade Diese Meldung musst du nun nur noch mit „y“ bestätigen. Anschließend werden alle oben aufgeführten Programme geupdatet.

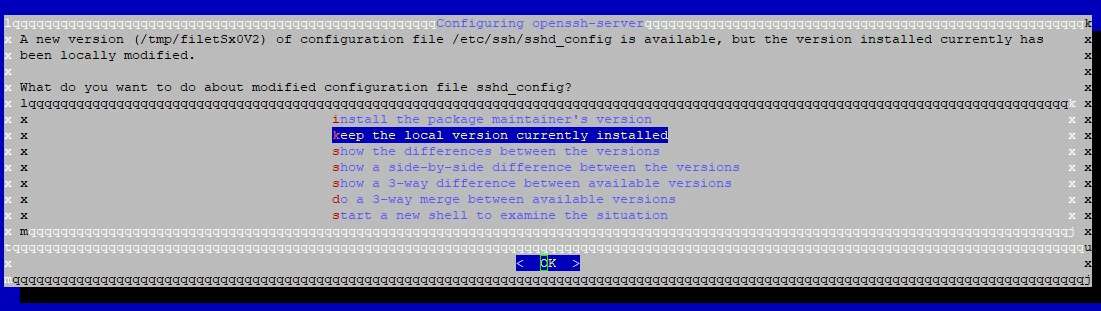

Während des Updates erscheint diese Meldung:

Diese kannst du einfach mit „OK“ bestätigen, da wir später diese Datei selbst noch anpassen werden.

Als nächstes wirst du folgendes gefragt:

![Terminalfenster zeigt Abfrage zu /etc/systemd/resolved.conf mit Optionen Y/I, N/O, D, Z; Standard [default=N].](/uploads/media/app-content-image/04/1844-TKZbmM23RQhbNFrj.webp?v=1-0)

Gib hier einfach „n“ ein, damit du die derzeitige Konfiguration behältst.

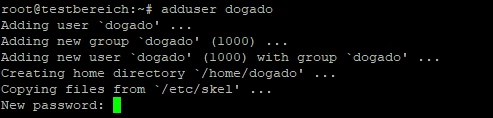

5. Benutzer erstellen

Nun wollen wir uns neben unserem Benutzer „root“ noch einen weiteren Benutzer erstellen. Gib dazu folgendes ein:

adduser <Name> Mein Benutzer soll „dogado“ heißen. Also gebe ich folgendes ein:

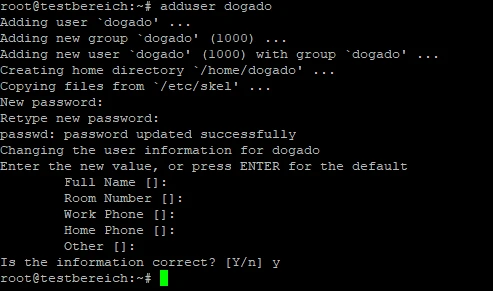

adduser dogado Nun musst du noch ein Kennwort für diesen Benutzer vergeben.

Bei den Fragen nach Namen etc. kannst du einfach mit „ENTER“ bestätigen.

6. Texteditor nano installieren

Nun installieren wir uns noch einen Texteditor, welchen wir später zum Anpassen einiger Einstellungen benötigen. Gib dazu folgendes ein:

apt-get install nano Nun wird nano installiert.

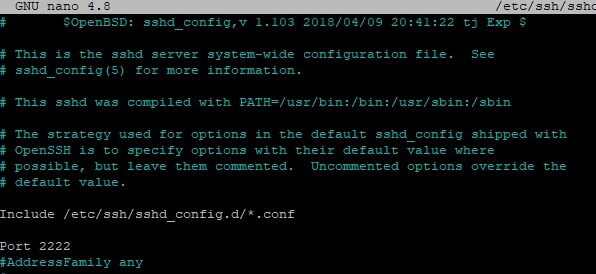

7. SSH Port ändern und root Login deaktivieren

Nun wollen wir noch unseren SSH Port ändern. Dies ist nützlich, da dieser normalerweise immer auf Port 22 läuft. Im Internet gibt es viele automatische Scanner, welche genau diesen Port scannen. Indem wir diesen also abändern, werden wir bei diesen automatischen Scans nicht erkannt. Ebenfalls wollen wir noch den root Login deaktivieren. Dies bedeutet, dass sich der Benutzer „root“ später nicht mehr direkt per SSH anmelden kann. Dies gibt uns zusätzliche Sicherheit, da so ein Angreifer sich erst als Benutzer Zugang zu unserem Server verschaffen muss und dann erst Zugang zu unserem root Nutzer bekommen kann, wenn er das root Kennwort besitzt.

Um die Änderungen durchzuführen, gibst du nun folgenden Befehl ein:

nano /etc/ssh/sshd_config 7.1 Port ändern

Dazu änderst du folgende Zeile ab:

#Port 22 Bei mir soll SSH auf Port 2222 bereitgestellt werden. Also gebe ich folgendes ein:

Port 2222

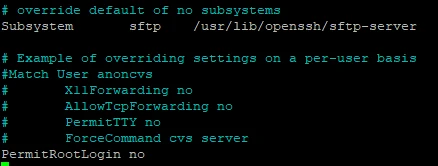

7.2 Root Login verbieten

Dies kannst du nur machen, wenn du in Schritt 5 einen neuen Benutzer erstellt hast. Hast du keinen neuen Benutzer erstellt, so kannst du dich später nicht mehr anmelden.

Scrolle nun ganz ans Ende der Datei. Dort findest du folgenden Eintrag:

PermitRootLogin yes Dies änderst du auf folgendes ab:

PermitRootLogin no

Anschließend kannst du mit „STRG+O“ die Datei speichern und mit „STRG+X“ das Programm beenden.

7.3 SSH Dienst neu starten

Nun musst du noch den SSH Dienst neu starten, damit die Änderungen übernommen werden. Gib dazu folgendes ein:

/etc/init.d/ssh restart 7.4 Per SSH verbinden

Nun starten wir eine zusätzliche Putty Sitzung. Lasst eure aktuelle Konsole noch offen! Dies ist wichtig, falls du Fehler gemacht haben solltest, da du sonst keinen Zugriff mehr auf deinen Server hast.

Gib nun folgendes bei Putty ein:

Wichtig ist, dass du hier deinen „neuen SSH Port“ angibst.

Melde dich nun mit deinem neuen Benutzer aus Schritt 5 an.

Wenn alles funktioniert hat, dann bist du nun mit deinem neuen Benutzer angemeldet.

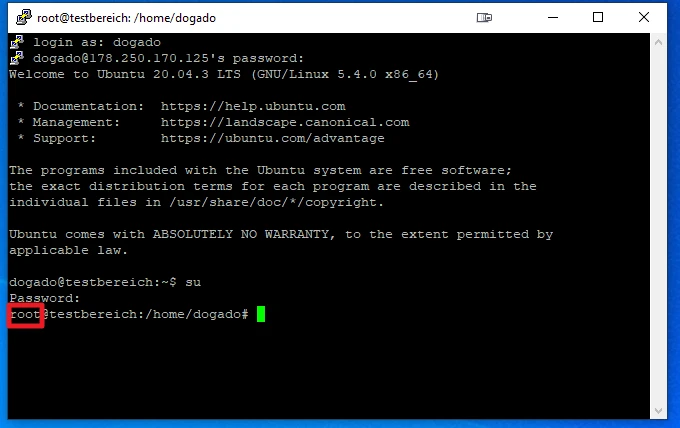

8. Zum Benutzer root wechseln

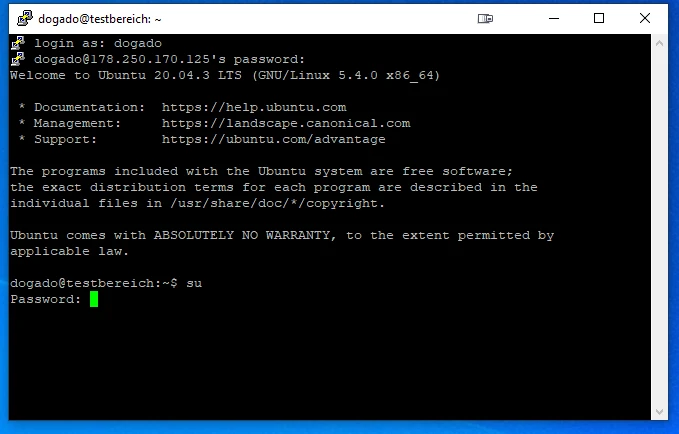

Wenn du zum Benutzer „root“ wechseln willst, so musst du einfach „su“ eingeben. Anschließend wirst du dann nach dem root Kennwort gefragt.

Wenn du das korrekte Kennwort eingegeben hast, siehst du den Namen „root“ vor deinem Servernamen / IP stehen.

9. UFW Firewall installieren und einrichten

9.1 Installieren

Nun wollen wir auf unserem Ubuntu VPS noch eine Firewall installieren. Die nachfolgenden Befehle führe ich als root aus. Gib nun folgendes ein:

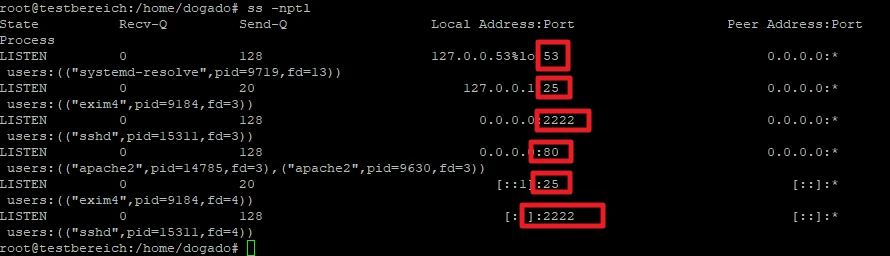

apt-get install ufw 9.2 aktuell genutzte Ports anzeigen

Nach der Installation schauen wir uns alle aktuell genutzten Ports an. Dies ist wichtig, da du diese Ports gegeben falls später wieder freigeben müsst. Gib dazu folgenden Befehl ein:

ss -nptl Bei mir sieht die Ausgabe so aus:

Dies bedeutet, dass folgende Ports genutzt werden:

- 25: SMTP

- 53: DNS

- 80: Webserver

- 2222: SSH

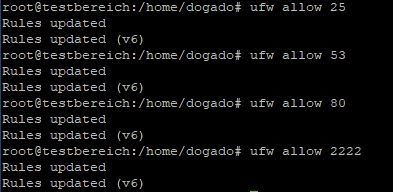

9.3 Ports freigeben

Nun erlauben wir also die aktuell genutzten Ports, damit unser Server später wieder korrekt funktioniert. Gib dazu folgendes ein:

ufw allow 25

ufw allow 53

ufw allow 80

ufw allow 2222Für jeden Port wird nun eine Regel angelegt.

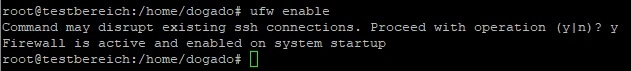

9.4 UFW starten / beenden

Du kannst die ufw Firewall mit folgenden Befehlen starten bzw. beenden:

Starten der Firewall

ufw enable Beenden der Firewall

ufw disable Wenn du die Firewall startest, erscheint folgende Meldung. Diese musst du mit „y“ bestätigen.

9.5 Status der Firewall anzeigen

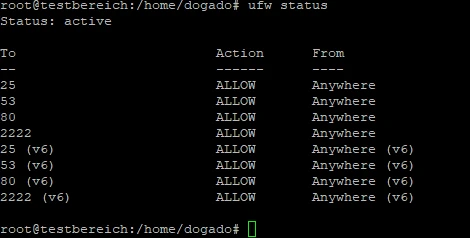

Du kannst dir mittels folgenden Befehls den Status anzeigen lassen. So erfährst du, ob ufw aktiviert ist und welche Regeln aktuell aktiv sind.

ufw status

10. Server gegen Brute Force Angriffe absichern

Euer Server wird als Teil des Internets regelmäßig von Bots „angegriffen“. Dies bedeutet, dass Angreifer versuchen sich Zugang per SSH auf deinen Server zu verschaffen. Daher haben wir bereits den SSH Port angepasst. Ein Angreifer findet jedoch auch ohne Probleme deinen frei gewählten SSH Port heraus. Daher wollen wir nun die Anzahl der Versuche der Passworteingabe beschränken. Dies bedeutet, dass man später nur beispielsweise 5 Versuche in 30 Minuten hat und danach für einen gewissen Zeitraum gebannt wird. Somit wird es für einen Angreifer viel schwerer Zugang zu eurem Server zu bekommen. Das Tool hierfür ist „fail2ban“.

Dies installieren wir mit folgendem Befehl:

apt-get install fail2ban Anschließend erstellen wir uns eine Konfigurationsdatei:

cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local Diese öffnen wir nun

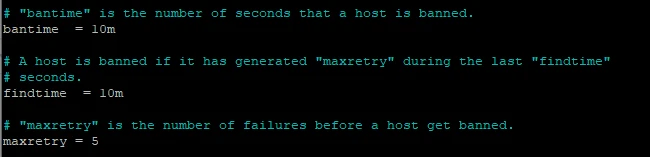

nano /etc/fail2ban/jail.local Wenn du nun etwas nach unten scrollst, solltest du folgende Einträge finden:

Standardmäßig ist hier eingestellt, dass man 5 Versuche innerhalb von 10 Minuten hat. Wenn man also 5x innerhalb von 10 Minuten das Passwort eingibt, wird man für 10 Minuten gebannt. Diese Werte kannst du beliebig anpassen.

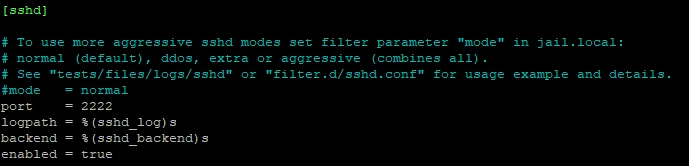

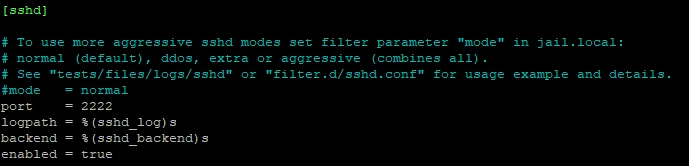

Scrolle nun noch weiter nach unten, bis du folgendes seht:

Wir wollen nun unseren SSH Dienst absichern. Dazu schreiben wir in den Bereich „sshd“ folgendes:

enabled = true Anschließend ändern wir noch den Port auf unseren veränderten SSH Port ab. Bei mir also der Port „2222“.

So sieht dann meine Konfiguration aus:

Anschließend kannst du mit „STRG+O“ die Datei speichern und mit „STRG+X“ das Programm beenden.

Nun müssen wir „fail2ban“ noch neu starten, damit die Änderungen übernommen werden. Gib dazu folgendes ein:

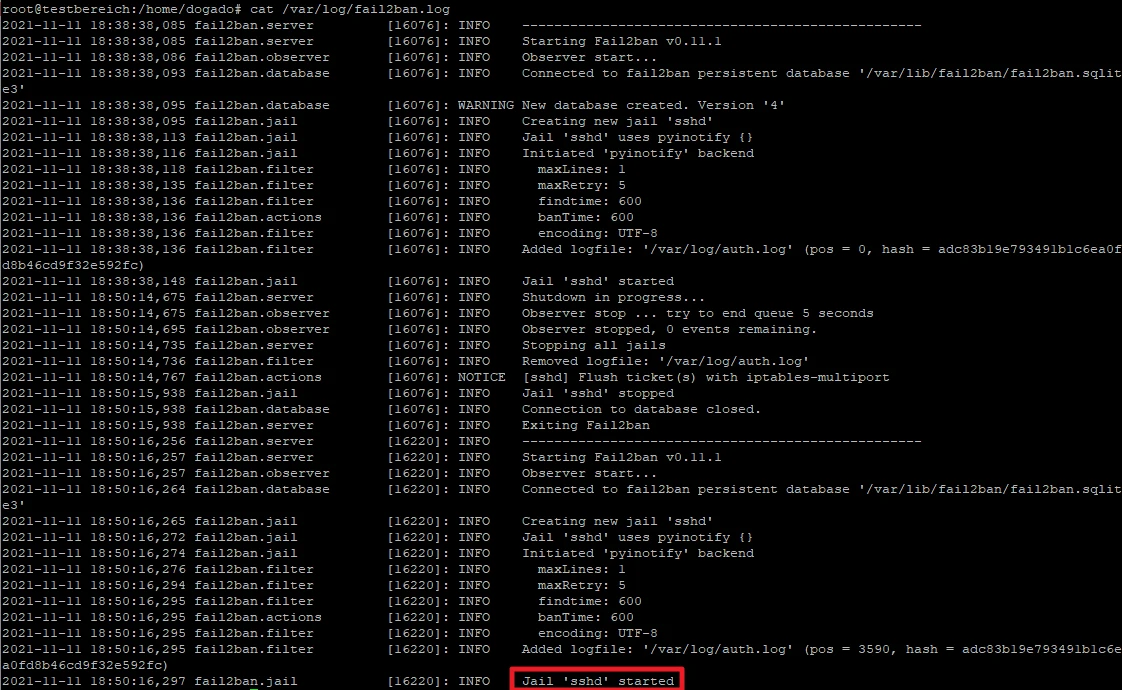

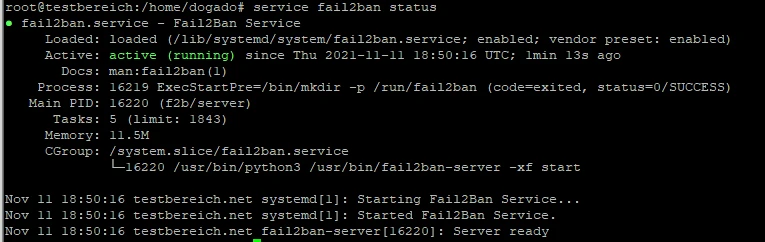

/etc/init.d/fail2ban restart Nun können wir uns den aktuellen Status von fail2ban anschauen. Dazu gibst du folgendes ein:

service fail2ban status Hier sehen wir nun, dass fail2ban korrekt läuft.

Ebenfalls kannst du dir noch die Log Dateien anschauen. Dort finden wir noch weitere Informationen. Gib einfach folgendes ein:

cat /var/log/fail2ban.log Hier sehen wir auch, dass unser Schutz „sshd“ aktiviert ist und wie die genauen „Bannzeiten“ sind.